PANORAMA ACTUAL. JUSTIFICACIÓN DE LA AUDITORÍA. DEFINICIONES

La existencia de sistemas informáticos bien implantados es un hecho relativamente común en el panorama empresarial actual. Lo que no es tan frecuente es la realización periódica de actividad de auditoría y verificación del correcto funcionamiento de los mismos.

En este sentido hay que insistir en la vulnerabilidad de cualquier sistema abandonado a su funcionamiento sin verificar de forma periódica su adecuación al entorno legal y tecnológico.

Desde e8D abogamos por la ética Profesional y nos adherimos al Código deontológico de ISACA (Information Systems Audit And Control Association), así como a su metodología (COBIT) para la evaluación de los Objetivos de Control en las organizaciones.

Algunas definiciones de auditoría las podemos encontrar en:

- ISO 19011: Systematic, independent and documented process for obtaining audit evidence and evaluating it objectively to determine the extent to which the audit criteria are fulfilled

- ISACA (IS Audit): This process collects and evaluates evidence to determine whether the information systems and related resources adequately safeguard assets, maintain data and system integrity and availability, provide relevant and reliable information, achieve organizational goals effectively, consume resources efficiently, and have, in effect, internal controls that provide reasonable assurance that business, operational and control objectives will be met and that undesired events will be prevented, or detected and corrected, in a timely manner.

Por tanto podemos definir la auditoria de sistemas de información como el proceso de recoger, agrupar y evaluar evidencias para determinar si un sistema informatizado salvaguarda los activos, mantiene la integridad de los datos, lleva a cabo los fines de la organización y utiliza eficientemente los recursos.

CONTRA QUÉ HACER AUDITORÍAS

Según objetivo de la auditoría podemos comparar con:

- Normativa interna (si la hay) de la entidad auditada

- BOE u otros (RDLOPD) y versiones últimas

- Contratos aplicables para ver cumplimiento

- Estándares ISO / UNE…

- ITIL

- PMBOK

- Sentido común (valorando los riesgos)

Para ello podemos utilizar algunas guías / estándares entre las que se encuentra:

- COBIT + ITAF (Professional Practices Framework for IS Audit/ Assurance)

- ISO 27001- 27002

- ISO 27004 Information security management -- Measurement

- ISO 27007 Guidelines for information security management systems auditing

- ISO 27006 Information technology -- Security techniques -- Requirements for bodies providing audit and certification of information security management systems

- ISO 19011 Guidelines for quality and/or environmental management systems auditing

- ISO 17021 Conformity assessment -- Requirements for bodies providing audit and certification of management systems

- Boletines Oficiales (BOEs…) que afecten

- Guía 802 de CCN (Auditoría ENS)

- Etc.

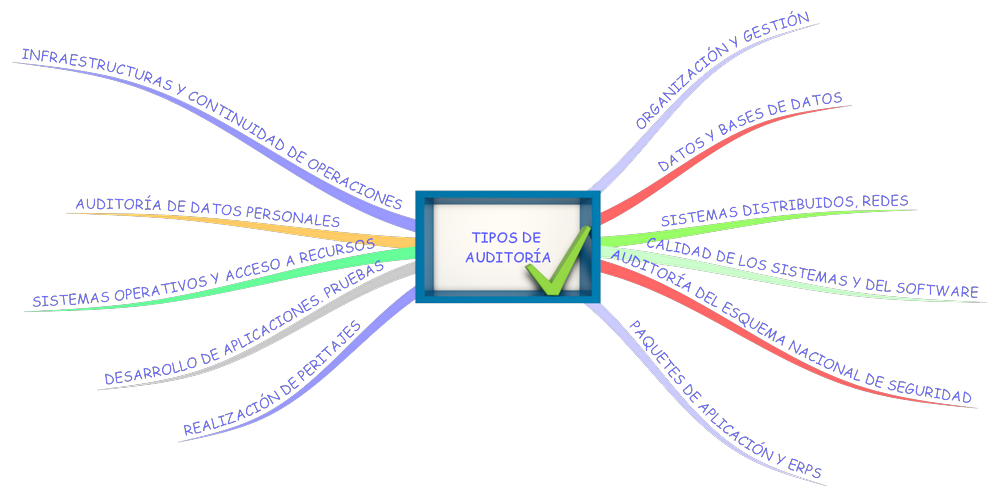

Y así verificar las especificaciones y parámetros (sistemas operativos, SGBD, paquetes, ERPs…), comunicaciones, seguridad física, aspectos organizativos, contratos, controles, registros…que permitan valorar si, como hemos dicho en la parte de definiciones, el sistema informatizado salvaguarda los activos, mantiene la integridad de los datos, lleva a cabo los fines de la organización, utiliza eficientemente los recursos y cumple con la política/normativa existente.

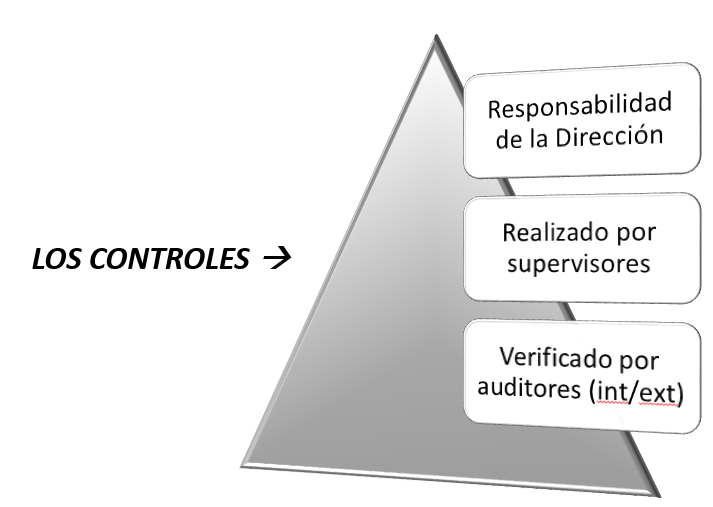

CONTROL: DEFINICIÓN Y TIPO. RESPONSABILIDADES

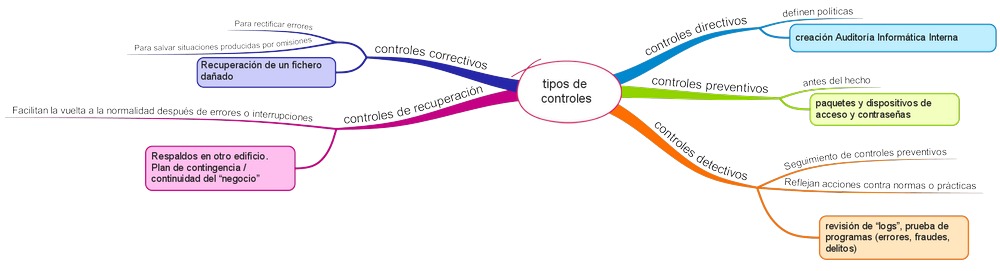

Un control es una actividad o acción (o un grupo) realizadas por uno o varios elementos (humanos, máquinas, etc.) para prevenir / detectar / corregir errores, omisiones o irregularidades que afecten al funcionamiento de algo.

Cuando como resultado de una auditoría, se propongan controles; se ha de encontrar un equilibrio entre: controles, productividad y su coste (implantación + mantenimiento)

Objetivos de Control:

declaraciones sobre el resultado final deseado o del propósito a ser alcanzado mediante la implantación de controles (COBIT, ISACA)

Sistema de Control Interno:

conjunto de: Procesos, funciones, actividades, subsistemas, dispositivos… cuya misión total o parcial es garantizar que se alcanzan los objetivos de control.

NORMAS ISO RELACIONADAS CON LA SEGURIDAD DE LOS SISTEMAS DE INFORMACIÓN

Existen multitud de normas relacionadas con la seguridad de los SI, entre las que podemos encontrar las siguientes:

- COBIT (Control Objectives for Information and Related Technology)

- Normas ISO 27000

- NIST (National Institute of standard and Technology) Serie SP 800

- Etc.

Lo que todas ellas tienen en común es la definición de actividades para dirigir, controlar y mejorar de manera continua la organización dentro de una estructura dada y usando un marco de recursos determinado. Además en un ciclo PLAN – DO – CHECK – ACT.

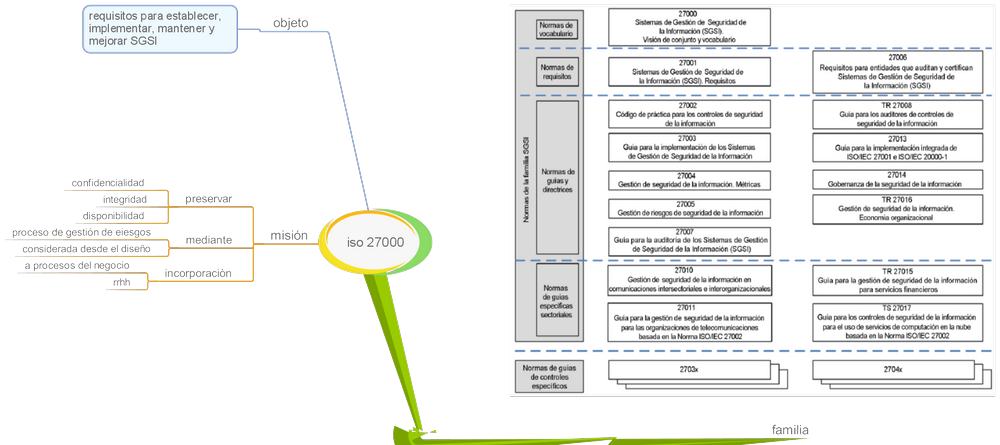

Destacamos especialmente la familia ISO 27000 y su versión española UNE-ISO/IEC 2700X cuya estructura se expone en el siguiente gráfico:

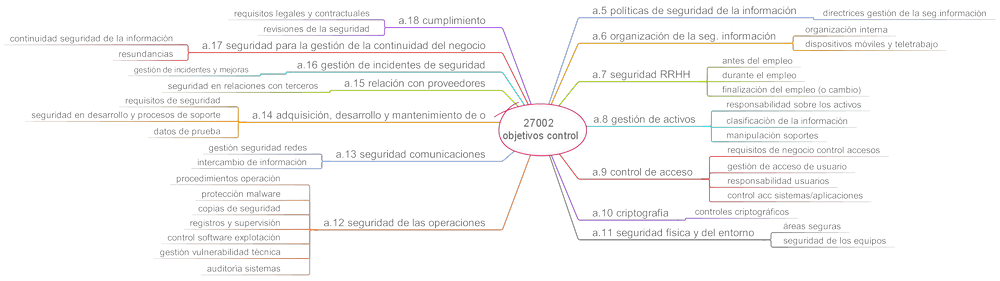

Dicha norma tiene una serie de requerimientos – certificables – y que están basados en la valoración - implementación de una serie de objetivos de control. La siguiente imagen muestra de forma resumida dichos objetivos de control:

LOS SISTEMAS DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN (SGSI)

Es un sistema que parte del sistema de gestión general (basado en un enfoque de riesgo empresarial) que se establece para crear, implementar, operar, supervisar, revisar, mantener y mejorar la seguridad de la información. Para ello implementa controles seleccionados mediante el proceso de gestión de riesgos elegido, empleando políticas, procesos, procedimientos, estructuras organizativas, software y hardware. Estos controles deben integrarse de forma coherente con los objetivos de la organización. El enfoque ha de estar basado en procesos.

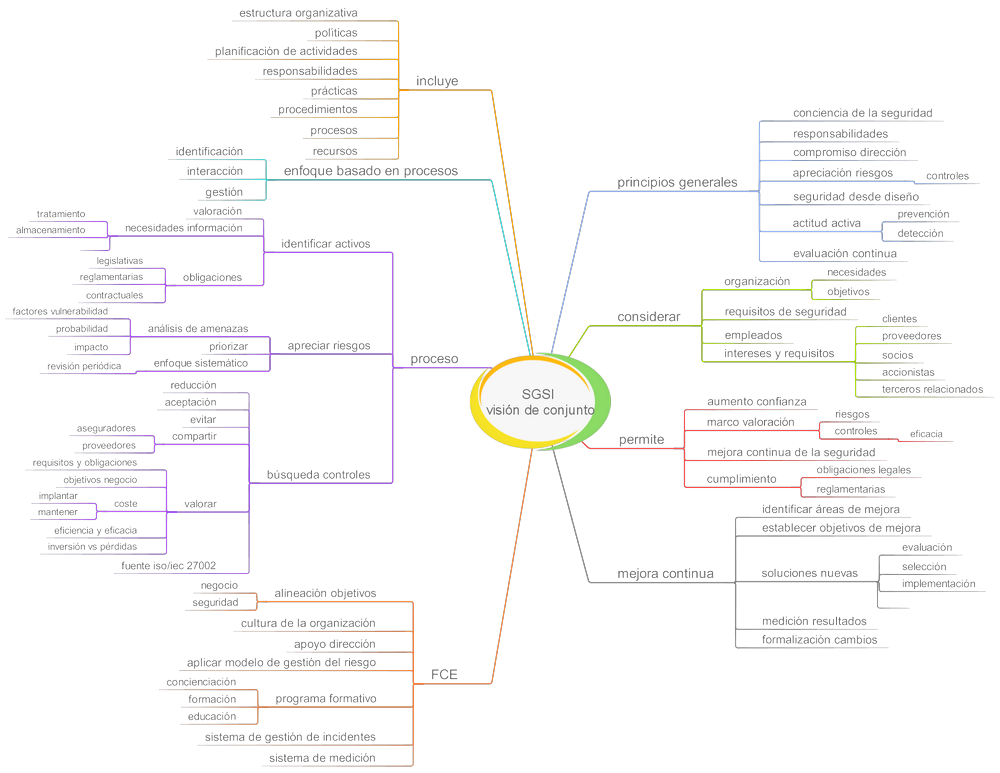

Se muestra a continuación una visión global con los aspectos a considerar por un SGSI.

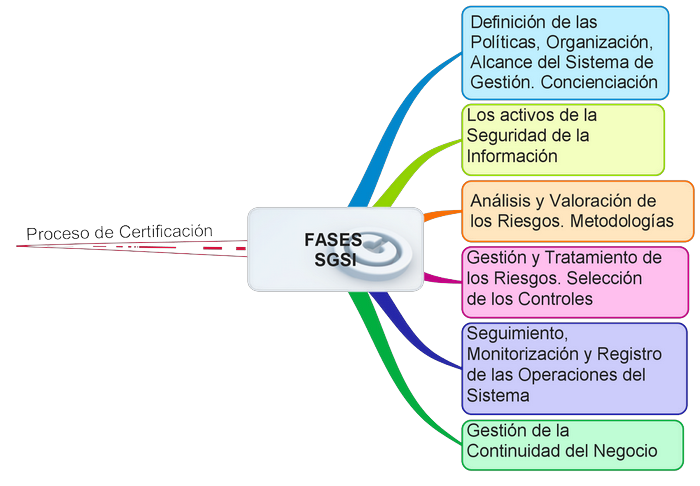

IMPLANTACIÓN DE UN SGSI EN LA EMPRESA

La implantación de un Sistema de Gestión de Seguridad de la Información es una decisión estratégica que debe involucrar a toda la organización y que debe ser apoyada y dirigida desde la dirección.

Su diseño dependerá de los objetivos y necesidades de la empresa, así como de su estructura. Estos elementos son los que van a definir el alcance de la implantación del sistema, es decir, las áreas que van a verse involucradas en el cambio. En ocasiones, no es necesario un sistema que implique a toda la organización, puede ser que sea sólo necesario en un departamento, una sede en concreto o un área de negocio.

El Sistema de Gestión de Seguridad de la Información debe ser revisado periódicamente para asegurar que se cumplan los objetivos marcados por la organización. Para realizar este seguimiento es necesario establecer una serie de indicadores que nos permitan determinar el estado del sistema. El análisis de indicadores requiere que cada uno de los controles implantados esté asociado a una serie de registros que recopilen la información necesaria para el estudio del control.

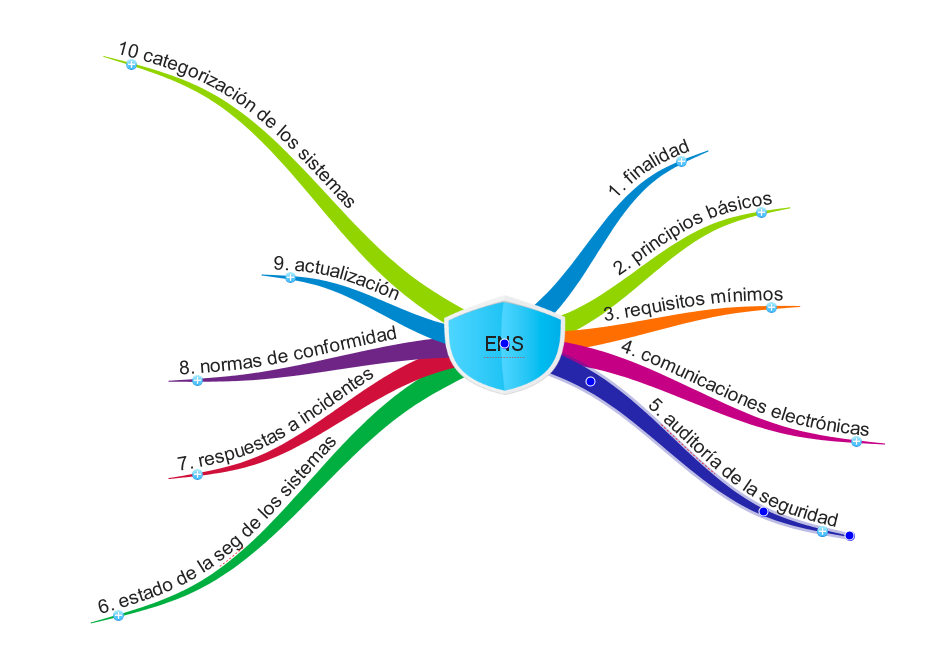

EL ESQUEMA NACIONAL DE SEGURIDAD

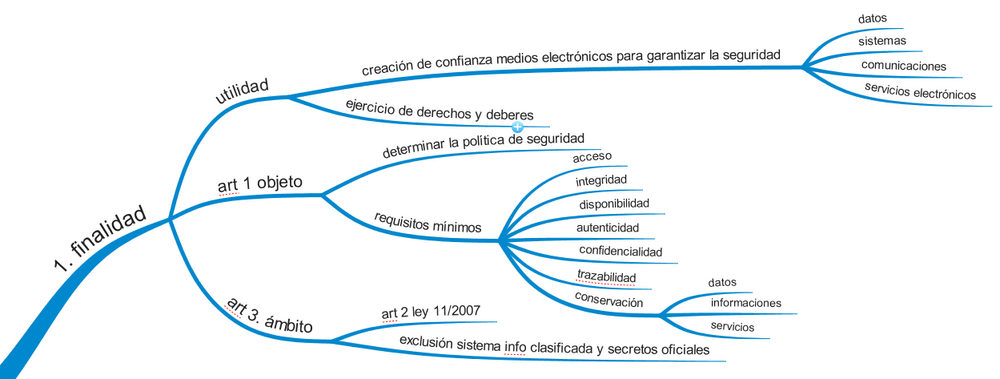

El Esquema Nacional de Seguridad (RD3/2010, de 8 de enero + corrección errores 11-3-2010) se desarrolla para la creación entorno de confianza en el uso de medios electrónicos. Así se trata de supervisar la seguridad de: sistemas, datos, comunicaciones y e-servicios

Aunque es de obligado cumplimiento para Administraciones Públicas, su filosofía es aprovechable para todas las organizaciones. Dicho esquema está constituido por los principios básicos y requisitos mínimos requeridos para una protección adecuada de la información para asegurar el acceso, integridad, disponibilidad, autenticidad, confidencialidad, trazabilidad y conservación de los datos, informaciones y servicios utilizados en medios electrónicos que gestionen en el ejercicio de sus competencias.

A continuación se detallan cada uno de los capítulos contenidos en el Esquema Nacional de Seguridad.

FINALIDAD

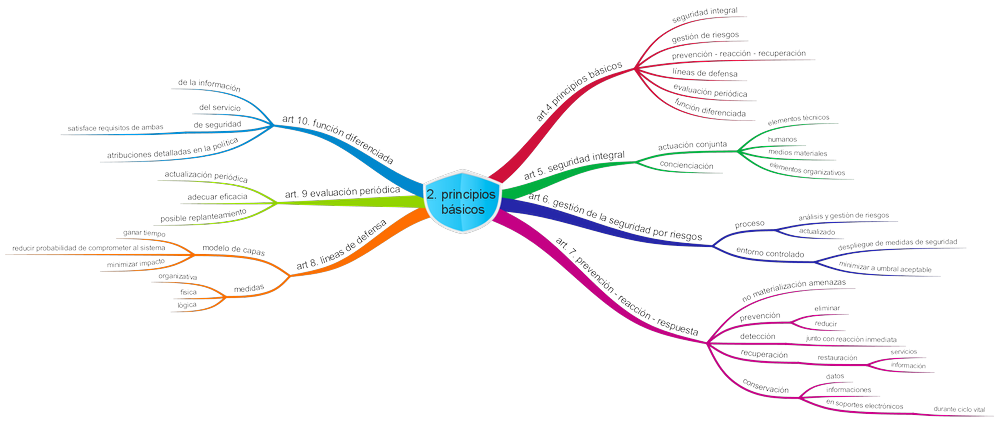

PRINCIPIOS BÁSICOS

El objeto último de la seguridad de la información es asegurar que una organización podrá cumplir sus objetivos utilizando sistemas de información. En las decisiones en materia de seguridad deberán tenerse en cuenta los siguientes principios básicos

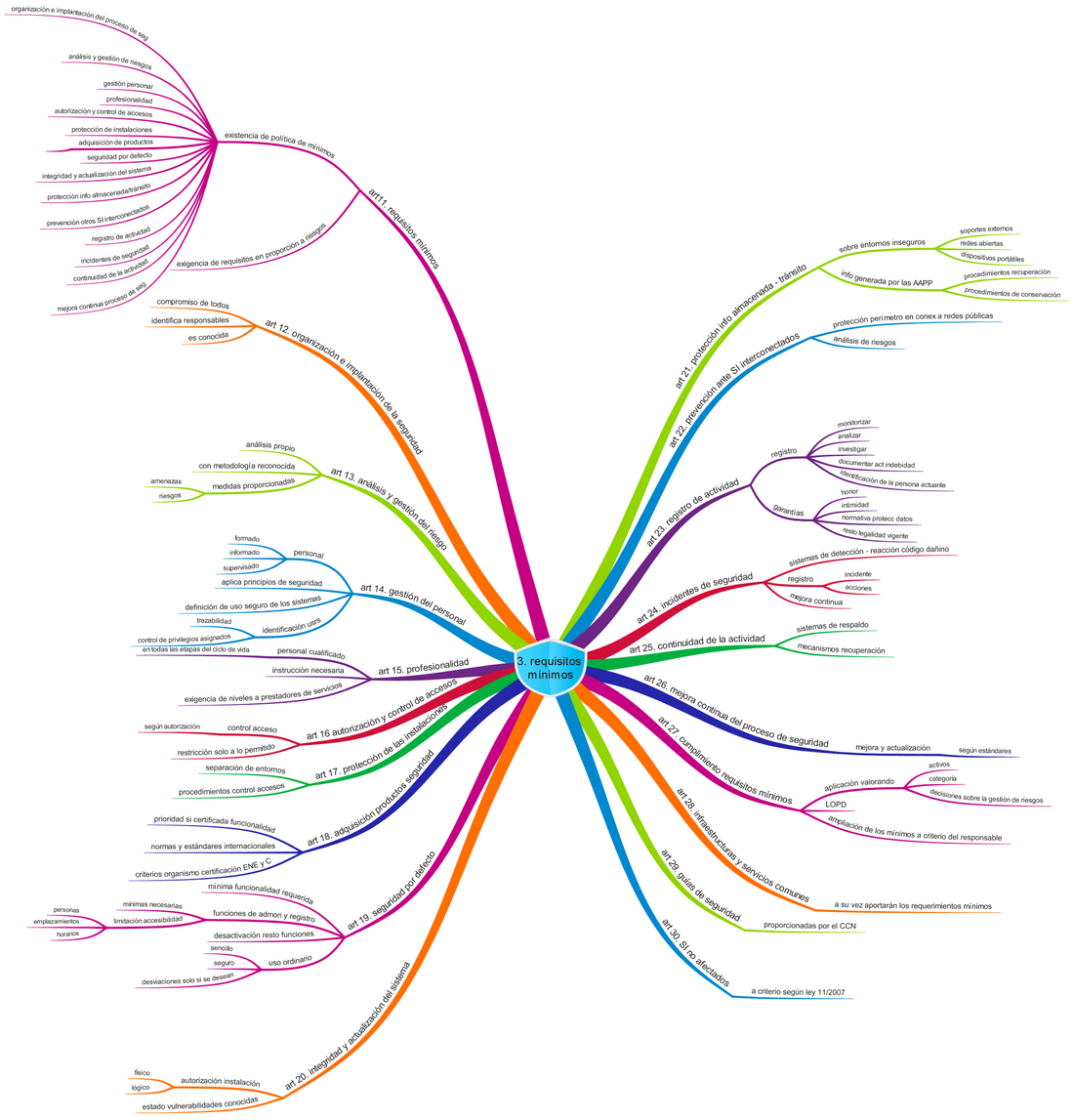

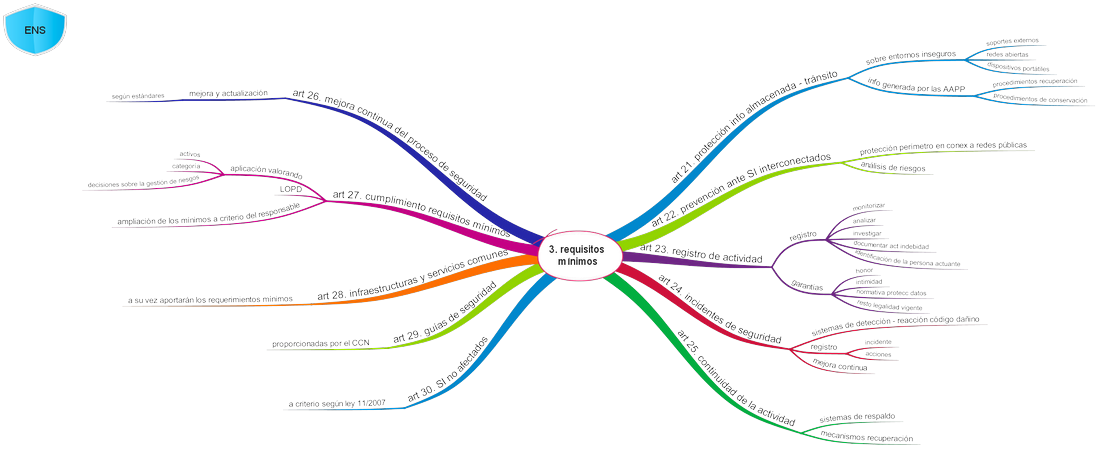

REQUISITOS MÍNIMOS

Todos los órganos deberán disponer formalmente de su política de seguridad, que será aprobada por el titular del órgano superior correspondiente. Esta política de seguridad, se establecerá en base a los principios básicos indicados y se desarrollará aplicando los siguientes requisitos mínimos

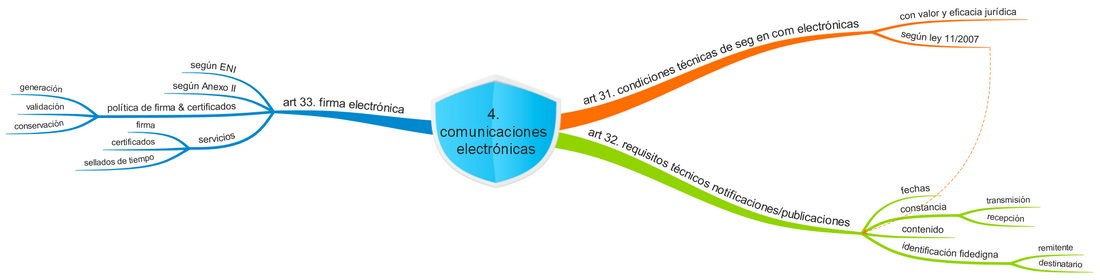

COMUNICACIONES ELECTRÓNICAS

Las condiciones técnicas de seguridad de las comunicaciones electrónicas has de asegurar la constancia de la transmisión y recepción, de sus fechas, del contenido íntegro de las comunicaciones y la identificación fidedigna del remitente y destinatario

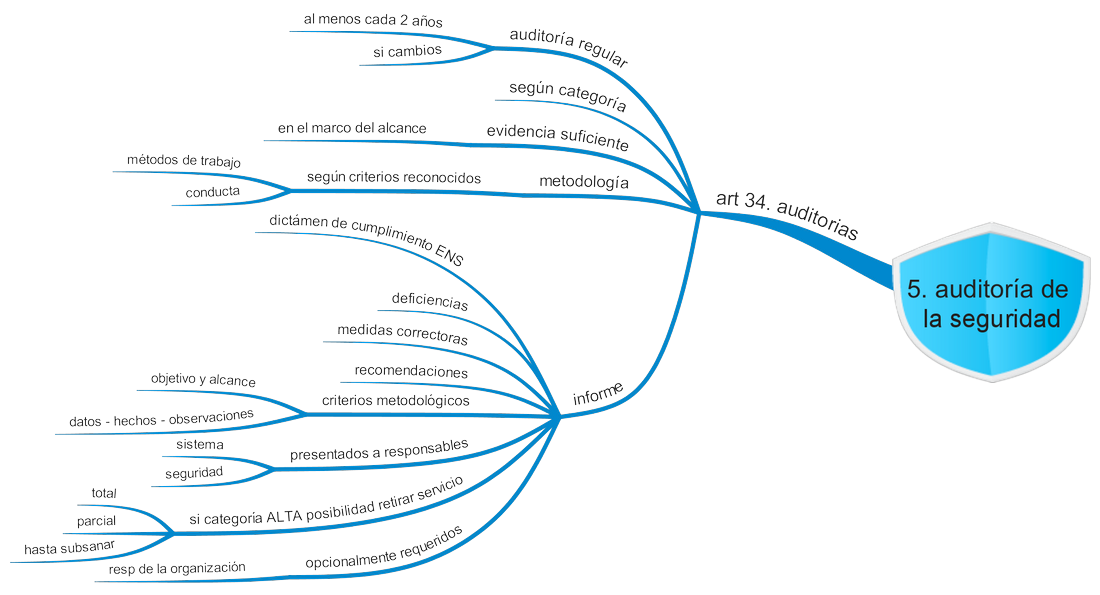

AUDITORÍA DE LA SEGURIDAD

Los sistemas de información a los que se refiere el presente real decreto serán objeto de una auditoría regular ordinaria, al menos cada dos años, que verifique el cumplimiento de los requerimientos del presente Esquema Nacional de Seguridad. O siempre que haya cambios sustanciales. Dicho informe habrá de dictaminar sobre grado de cumplimiento del Real decreto, identificar deficiencias, sugerir medidas correctoras o complementarias, y recomendaciones. Incluir criterios metodológicos, alcance y objetivo, y datos, hechos y observaciones

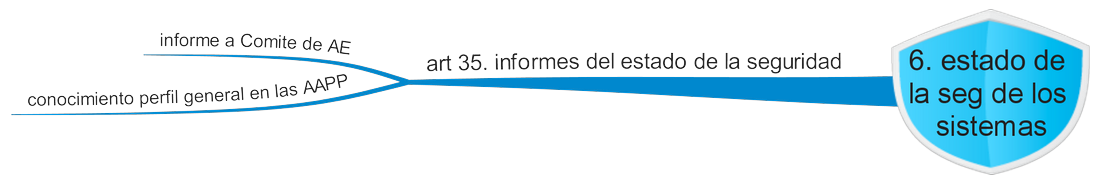

ESTADO DE LA SEGURIDAD DE LOS SISTEMAS

Articular los procedimientos necesarios para conocer regularmente el estado de las principales variables de la seguridad en los sistemas de información, de forma que permita elaborar un perfil general del estado de la seguridad.

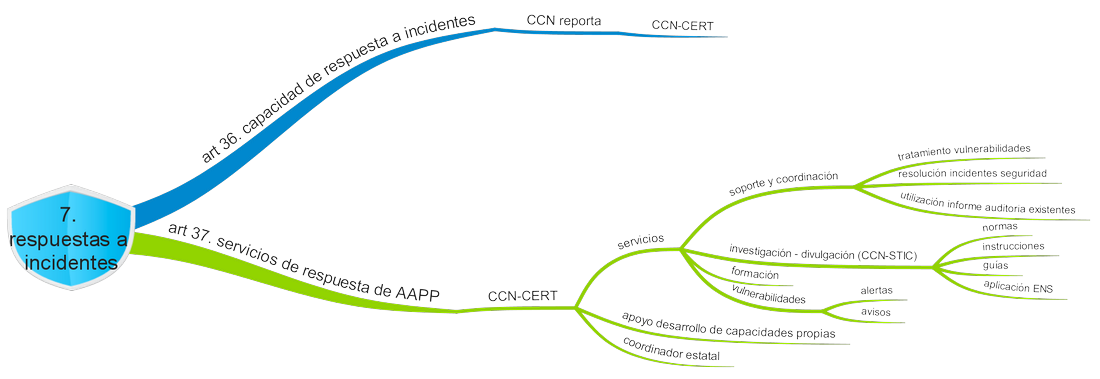

RESPUESTAS A INCIDENTES

El Centro Criptológico Nacional (CCN) articulará la respuesta a los incidentes de seguridad en torno a la estructura denominada CCN-CERT (Centro Criptológico Nacional-Computer Emergency Reaction Team), que actuará sin perjuicio de las capacidades de respuesta a incidentes de seguridad que pueda tener cada administración pública y de la función de coordinación a nivel nacional e internacional del CCN.

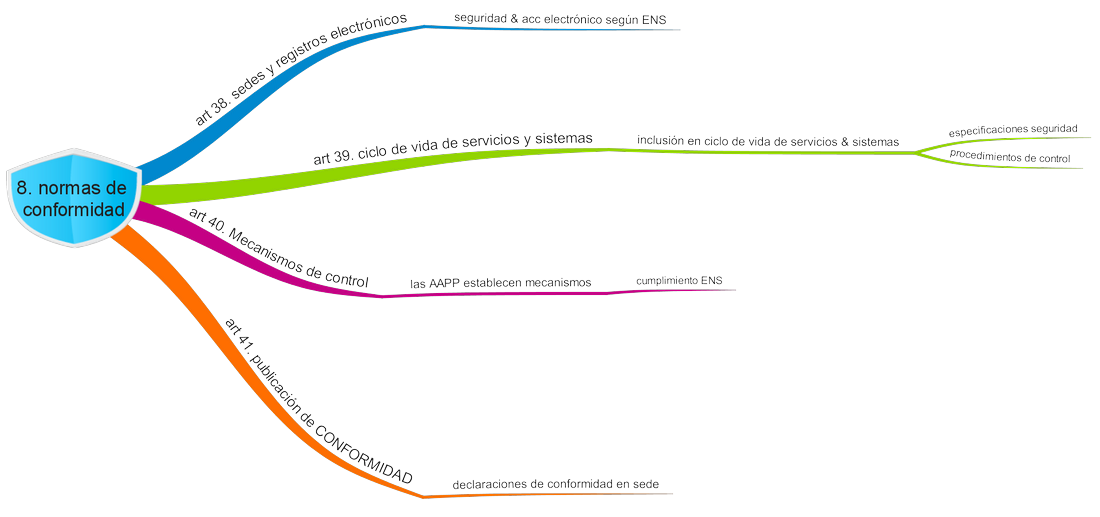

NORMAS DE CONFORMIDAD

ACTUALIZACIÓN

Se deberá mantener actualizado de manera permanente. Se desarrollará y perfeccionará a lo largo del tiempo, en paralelo al progreso de los servicios de Administración electrónica, de la evolución tecnológica y nuevos estándares internacionales sobre seguridad y auditoría en los sistemas y tecnologías de la información y a medida que vayan consolidándose las infraestructuras que le apoyan.

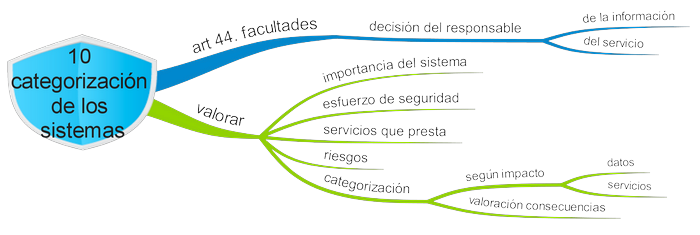

CATEGORIZACIÓN DE LOS SISTEMAS

La categoría de un sistema de información, en materia de seguridad, modulará el equilibrio entre la importancia de la información que maneja, los servicios que presta y el esfuerzo de seguridad requerido, en función de los riesgos a los que está expuesto, bajo el criterio del principio de proporcionalidad. La determinación de la categoría indicada en el apartado anterior se efectuará en función de la valoración del impacto que tendría un incidente que afectara a la seguridad de la información o de los servicios con perjuicio para la disponibilidad, autenticidad, integridad, confidencialidad o trazabilidad, como dimensiones de seguridad.